遠隔からOS無視して攻撃できる脆弱性

引用元:http://japanese.engadget.com/2017/11/23/2015-cpu-iot/

もし脆弱性を悪用された場合、最悪の場合は攻撃者がユーザーとOSが検知できないままに任意のコードを読み込み実行させられたり、システムの特権情報にアクセスされてしまうこともあり得るとのこと。脆弱性を突くにはほとんどの場合で物理的なアクセスが必要ですが、一部でリモート攻撃も可能であり危険なことに変わりはありません。

何をされる可能性があるのか?

- PCを遠隔から勝手に操作されてプライバシーデータがとられる

- 自分のPCから悪事を行い、責任を押し付けられる。そのとき、証拠はPCからアクセスしたログになるので最悪自分が犯罪者になる

- 銀行口座やカードを勝手に使われてしまう

簡単にいうと、人生が終わる可能性があるってことです。

自分のPCが該当するかを確認する方法

確認できるツールが出ていたのでやってみた

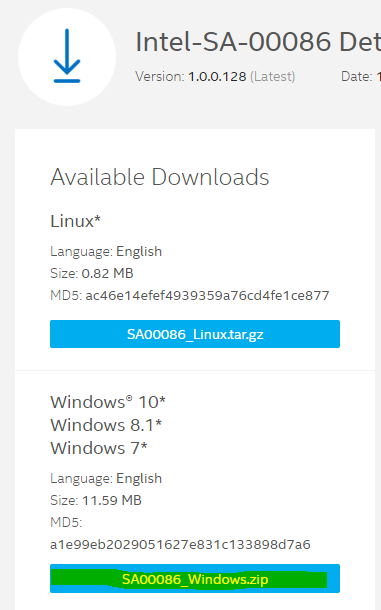

ダウンロード先はこちら

Windowsのファイルがあるのでダウンロードしてくる。ダウンロードしたファイルをダブルクリックして展開。

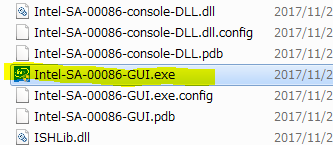

ファイルの実行方法

- 「DiscoveryTool.GUI」を選択する

- 「Intel-SA-00086-GUI.exe」を実行する

- 実行結果が表示されます。

トラブルシューティング

- 「Intel-SA-00086-GUI.exe」は有効なWin32アプリケーションではありませんとエラーがでる

- ファイル解凍用のソフトウェアを使用していないか確認

- Lhaplus等を使用していた場合、解凍に失敗しているようです。

- ダウンロードしてきたファイルを右クリックし、「プログラムから開く」を選択

- 「エクスプローラー」を選択して解凍する

結果

私のもっている4台のPCは全て該当しないとの結果になりました。2年くらいPC買ってないので不思議ではないですね。もし該当してしまった人は、各メーカーのサイトにアップデートプログラムがあるようなので適用しましょう。